数据包|网络钓鱼攻击瞄准韩国,传播Agent Tesla新变种( 三 )

文章插图

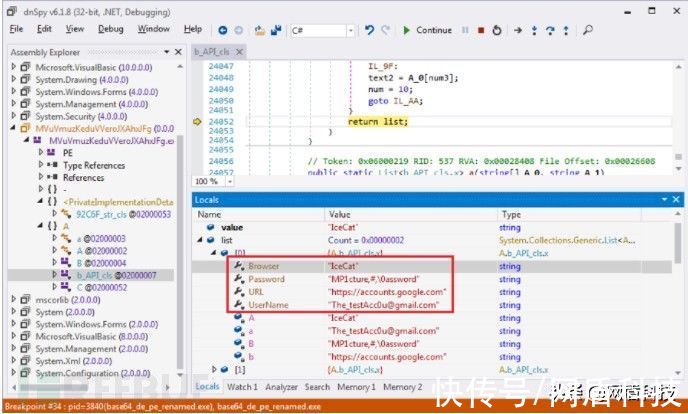

部分代码示意图

文章插图

窃取信息示意图

上图显示了刚从 IceCat 程序窃取的凭据,Browser 是客户端名称、Password 是保存的密码、URL 是登录页面、UserName 是保存的用户名。

窃取的凭据保存在全局变量中,格式化后回传给攻击者。

数据回传Agent Tesla 支持四种方式将窃取数据回传给攻击者,分别是 FTP、HTTP POST、SMTP、Telegram。

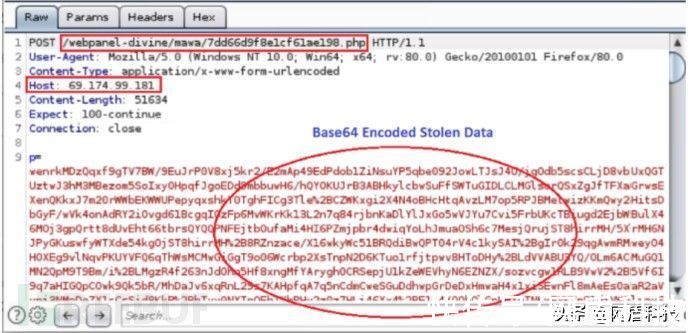

捕获的变种使用了 HTTP POST 方式。Agent Tesla 首先使用 DES 将数据加密,再利用 base64 编码后通过 HTTP POST 请求发送给攻击者。Agent Tesla 向硬编码的字符串 hxxp[:]//69[.]174.99[.]181/webpanel-divine/mawa/7dd66d9f8e1cf61ae198.php 发送请求。

文章插图

回传数据包

如上所示,Agent Tesla 将窃取的数据作为 p= 的值进行发送。

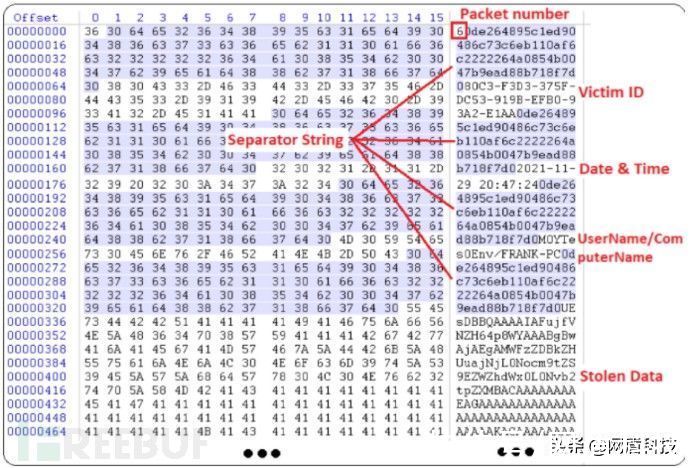

数据头中包含失陷主机的基本信息:“数据包编号”+“分隔符”+“受害者ID”+“分隔符”+“日期和时间”+“分隔符字符串”+“用户名/计算机名”+“分隔符”,后续紧跟着被窃取的信息。

文章插图

回传信息格式

如上所示,为一个编号为 6 的数据包示例。分割字符串为 0de264895c1ed90486c73c6eb110af6c2222264a0854b0047b9ead88b718f7d0,受害者 ID 是根据系统硬件信息生成的 MD5 哈希。

Agent Tesla 共提供了七种数据包进行数据回传:

0:第一个数据包,通知攻击者 Agent Tesla 已经成功启动,只包含数据头。

1:每隔 120 秒发送一次的保活心跳数据包,只包含数据头。

2:每隔 60 秒发送一次的确认卸载数据包,响应中存在卸载命令时将会删除所有相关文件并且清除注册表

3:发送受害者键盘记录和剪贴板数据的数据包

4:发送受害者屏幕截图的数据包

5:发送受害者窃取凭据的数据包

6:发送受害者窃取的 Cookie 的数据包

结论这次的钓鱼攻击针对韩国用户展开,攻击会传播 Agent Tesla 的一个新变种,并且回传相关信息给攻击者。

IOChxxps[:]//onedayiwillloveyouforever[.]blogspot[.]com/p/divine111.html

hxxps[:]//madarbloghogya[.]blogspot[.]com/p/divineback222.html

hxxps[: ]//bitbucket[.]org/!api/2.0/snippets/hogya/5X7My8/b271c1b3c7a78e7b68fa388ed463c7cc1dc32ddb/files/divine1-2

hxxp[:]//149[.]56.16500

hxxps[:]//bitbucket[.]org/!api/2.0/snippets/hogya/nxq8od/c73df176f221868c33d4b3033ec04dc173d4ba4c/files/divine1-1

hxxp[:]1.//64189[.]/ webpanel-divine/mawa/7dd66d9f8e1cf61ae198.php

AA121762EB34D32C7D831D7ABCEC34F5A4241AF9E669E5CC43A49A071BD6E894

0BBF16E320FB942E4EA09BB9E953076A4620F59E5FFAEFC3A2FFE8B8C2B3389C

参考来源Fortinet

推荐阅读

- 网络攻击|乌克兰政府网站遭遇大规模网络攻击

- 网站|外媒:乌克兰政府网站遭到大规模网络攻击

- 新社|乌克兰政府网站遭遇大规模网络攻击

- 奥瑞金:预制菜系列产品研发及其包装业务已推出首批产品

- 手机银行|漫谈金融产品数据可视化

- 商家|网购衣服7天内退货被拒,女子多次反映未果,商家晒出数据打脸

- 斐乐公司|网购平台销售数据可作为确定赔偿数额的依据

- 变现|微信红包封面背后的“怪圈”生意

- 隐私|小米应用商店移除32位包必传限制,开发者可自主决定上传APK类型

- 甜玉米|北上广一站购齐,大乡村年货升级:拼多多30亿红包聚焦全国全球尖货好物