黑客|Bing 和 Cortana 源码遭泄露!微软:别慌,问题不大!网友嘲讽:其实也没人想要

整理 | 郑丽媛

出品 | CSDN(ID:CSDNnews)

继 英伟达 、 三星 之后 , 黑客组织 Lapsus$ 又动手了!而这一次遭殃的是微软 。

上周日 , Lapsus$ 在 Telegram 上发布了一张屏幕截图:左上角的“Azure DevOps”、“Bing”、“Cortana”的文件名等 , 无一不在展示其 成功入侵微软 Azure DevOps 服务器 , 掌握了 Bing、Cortana 及各种内部项目的源代码 。

文章图片

紧接着 , 本周一 Lapsus$ 更是直接公开了 一个 9 GB 的压缩包 , 宣称其中包含了 250 多个微软内部项目的源代码 , 更 有 90% 的 Bing 源代码和 45% 的 Bing Maps 和 Cortana 源代码!

文章图片

微软:承认黑客入侵 , 但问题不大

据安全研究人员表示 , Lapsus$ 公开的压缩包虽然仅有 9GB , 但未压缩前应包含大约 37GB 的源代码 , 其中一些电子邮件和文档也证明了 Lapsus$ 所言非虚:“ 这些电子邮件和文档显然是微软工程师用于发布移动应用程序的 。 ”

【黑客|Bing 和 Cortana 源码遭泄露!微软:别慌,问题不大!网友嘲讽:其实也没人想要】通过进一步研究 , 研究人员还发现 Lapsus$ 泄露的源码主要聚集在微软基于 Web 的基础设施、网站或移动应用程序 , 并未公开其 Windows 或 Office 等桌面软件源码 。

文章图片

针对此事 , 微软于本周二发布官方博文作出回应: 的确有一个帐户已被盗用 , 但源代码 泄露 问题不大(官方博文中 , 微软将 Lapsus$ 称为 DEV-0537) 。

本周 , DEV-0537 公开声称他们已经获得了微软的访问权限并泄露了部分源代码 。 但我们观察到 , 黑客行为并不涉及客户代码或数据 。 我们调查发现有一个帐户已被盗用 , 并具有有限访问权限 , 随即我们的网络安全响应团队迅速修复受损帐户、防止其进一步活动 。微软声称 , 其调查团队近几周一直在追踪 Lapsus$ 组织 , 并且早在 Lapsus$ 泄露代码之前 , 就已经摸清了他们破坏目标系统的一些方法和技巧 。

不过 ,微软并不以代码保密作为安全措施 , 所以查看源代码不会导致风险提高 。 此次 DEV-0537 采取入侵行动涉及到的策略和技术我们此前也已全面分析 。 因此当攻击者公开披露其入侵时 , 我们的团队已根据威胁情报调查了被入侵的帐户 , 并直接进行干预和打断 , 防止影响扩大 。

关于这一点 , 微软可能并没有说谎 。

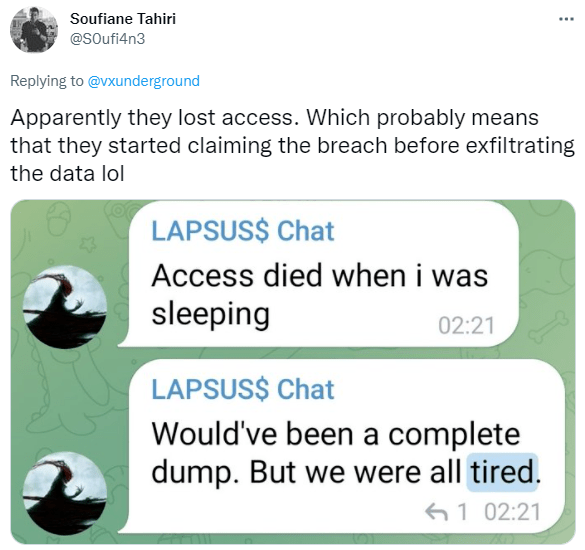

据推特用户 @Soufiane Tahiri 提供的一张 Lapsus$ 在 Telegram 的对话截图 , 可推测在其泄露微软源代码之前 , 可能已经失去了访问权限:“显然他们失去了访问权限 ,这意味着他们可能在泄露数据之前就被微软发现了 , 哈哈!”

文章图片

对此 , 有网友附议:“我也认为 他们在泄露源代码之前失去了访问权限 , 所以他们才选择公布源代码 。 ”

除此之外 , 还有部分网友调侃起了 Bing 和 Cortana 的源代码泄露:

“Bing 源代码泄漏可能是第一个造成负面损害的漏洞 ,微软可能会看到在谷歌上搜索‘什么是 Bing’的流量增加了 5 倍 。 ”

“黑客:‘我们要 发布BING 源代码 了’ ,全世界都冷漠地回答:‘哦……’ 。 ”

“老实说 ,其实没人想要这些糟糕项目的代码......”

黑客疑似收买了企业员工?

虽然目前微软表示泄露项目源码并不会引发风险 , 但尚且还不了解 Lapsus$ 是否会有下一步行动 。

参考上个月该黑客组织对英伟达采取的行动 , Lapsus$ 或许会向微软索取赎金、要求开源核心设计等;但也可能会像对三星一样 , 只公开其获取的敏感数据而不做其他要求 。

截止目前 , 已有英伟达、三星、微软、沃达丰等多个科技企业接连被 Lapsus$ 攻击 , 此前 Lapsus$ 还在 Telegram 发布了一张自称是 Okta 内部系统的截图(注:Okta 是一个身份验证和身份管理平台)—— 一旦 Lapsus$ 成功入侵该公司 , 使用 Okta 服务的全球数千个企业都将面临危险 。

但很快 Okta 首席安全官便及时回应道:“ Okta 服务并没有被破坏 , 仍然可以正常运行 。 ”Okta 方面指出 , Lapsus$ 盗取的工程师访问权限只能帮助用户重置密码而无法获取密码 , 也无法“下载客户数据库或创建/删除用户” 。

Lapsus$ 波及企业的数量之多 , 不禁让人联想起一年前同样影响颇大的 SolarWinds 黑客事件(SolarWinds Orion 软件更新包中被黑客植入后门) 。 但与之不同的是 , 此次 Lapsus$ 屡屡得手的方法还不得而知 。

微软在官方博文中推测了四种 Lapsus$ 可能采取的入侵方式:

- 恶意部署 Redline 密码窃取程序以获取密码和会话令牌

- 在犯罪地下论坛上购买身份凭证和会话令牌

- 向目标组织(或供应商/业务合作伙伴)的员工购买身份凭证和多因素身份验证 (MFA)

- 在公共代码存储库中搜索公开的凭据

文章图片

在获取初始访问权限后 , Lapsus$ 就会利用内部服务器上的漏洞 , 或查找代码库和协作平台中的公开凭证获取更高的权限 , 以此盗取敏感信息 。

如何加强系统安全?

既然 Lapsus$ 的网络攻击防不胜防 , 那企业该如何做好预防?针对这个问题 , 微软总结了几点可参考的建议 。

- 加强 MFA (多因素身份验证) 设置

微软建议 , 不论来自何地、甚至是来自本地系统的用户都需要设置 MFA ,尽量设置复杂的密码 , 且 不要只简单地使用基于手机验证码的 MFA 方法 , 因为 SIM 卡也可能被劫持 。

- 保证访问设备安全

- 加强监控云安全状况

以上仅是一些“防患于未然”的建议 , 最后微软还是希望企业可以 提前建立一套操作安全流程以应对 Lapsus$ 的真实入侵 , 尽可能减少影响范围 。

参考链接:

- https://www.microsoft.com/security/blog/2022/03/22/dev-0537-criminal-actor-targeting-organizations-for-data-exfiltration-and-destruction/

- https://www.bleepingcomputer.com/news/microsoft/lapsus-hackers-leak-37gb-of-microsofts-alleged-source-code/

? 小米首款汽车预计2024年量产;英伟达发布首款基于Hopper架构GPU;Java 18 正式发布|极客头条

?近7成开发者无开源收入、最想操作系统开源、Java最受欢迎 | 揭晓中国开源开发者现状

?苹果被罚3.1635亿元 , 因不愿开放第三方支付!

—点这里 ↓↓↓记得关注标星哦~—

一键三连 「分享」「点赞」「在看」

成就一亿技术人

推荐阅读

- Windows|Windows 11 23H2 Copper和太阳谷3(SV3)的蛛丝马迹已经出现

- Microsoft|微软和NVIDIA合作:将云端加密扩展到GPU上

- 水和|天宫课堂这次讲点啥?超详细剧透来了!

- 水和|天宫课堂第二讲超详细剧透!

- Cisco|思科Webex Board、Desk和Room产品线将迎来AirPlay无线投送功能

- 水和|15:40,@每一个热爱航天的你

- 手机|[视频]谁更耐用?Galaxy S22 Ultra和iPhone 13 Pro Max摔落测试

- 磁悬浮|武汉协和医院完成第12例国产“人工心”植入

- 产品|鼎阳科技:发布国内首款8通道2GHz示波器和26.5GHz矢量网络分析仪

- 视点·观察|欧洲供应链受重创 这些行业和国家存巨大风险