自2019年9月3日 , 360安全大脑全球率先捕获到Mozi僵尸网络的相关样本 , 并于2019年12月23日首发披露Mozi僵尸网络分析报告 , 至今两年来 , Mozi的受关注度一直高居不下 。

作为一种超新型的P2P物联网僵尸网络 , Mozi僵尸网络以 DHT 协议寄生在 P2P 网络中进行通信 , 并通过10多种n-day漏洞利用和telnet弱口令方式进行传播 。 截至目前 , Mozi僵尸网络已在全球范围形成“蠕虫级”传播 , 累计感染节点超过150万个 , 其中有83万个节点来自中国 。

360安全大脑旗下360 Netlab网络安全研究院从首家发现Mozi僵尸网络开始 , 就一直对Mozi僵尸网络保持追踪研究 , 并持续跟进Mozi僵尸网络样本技术分析 , Mozi僵尸网络规模暴涨分析 , 被感染设备分析 , 犯罪嫌疑人线索溯源等 。 经过360 Netlab网络安全研究院的深度追踪 , 层层溯源 , Mozi的幕后黑手逐渐浮出水面 。

360 Anglerfish蜜罐监测发现危情:

Mozi僵尸网络大规模暴涨

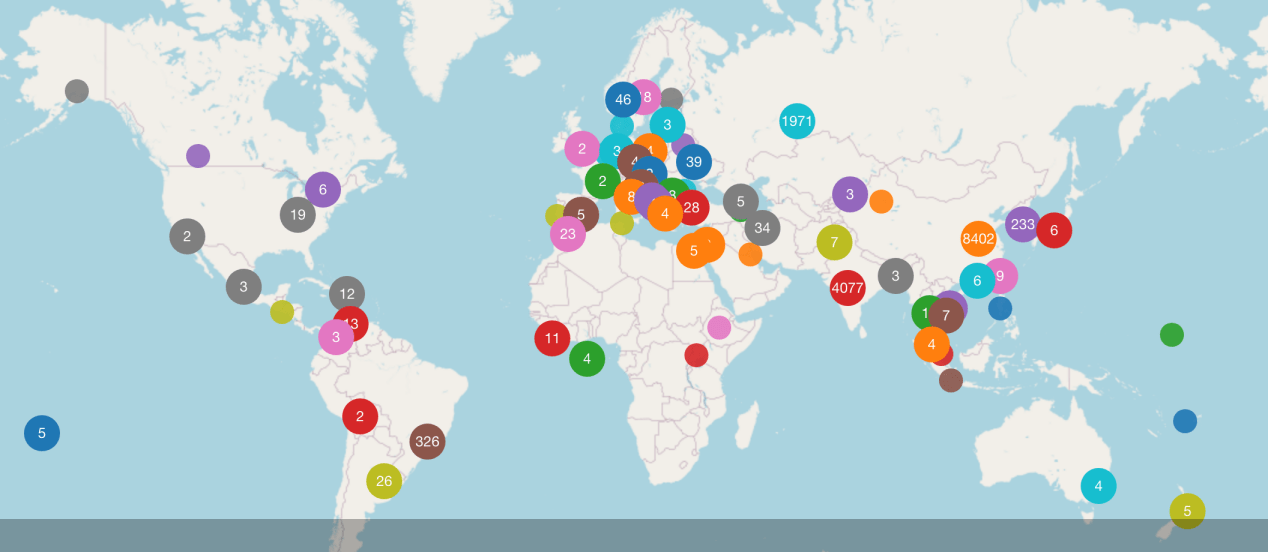

得益于360 Anglerfish蜜罐的监测技术 , 360 Netlab网络安全研究院可以捕捉到Mozi僵尸网络的感染数据 , 至少有60%的肉鸡IP位于中国境内 , 主要分布在河南、山东、广东、北京等省份 。 并且通过360 Anglerfish蜜罐分析技术 , 360 Netlab网络安全研究院还发现Mozi僵尸网络传播趋势 , 掌握Mozi僵尸网络受害者IP、Mozi僵尸网络样本、漏洞利用攻击网络数据包等信息 。

文章图片

图:Mozi僵尸网络全球分布

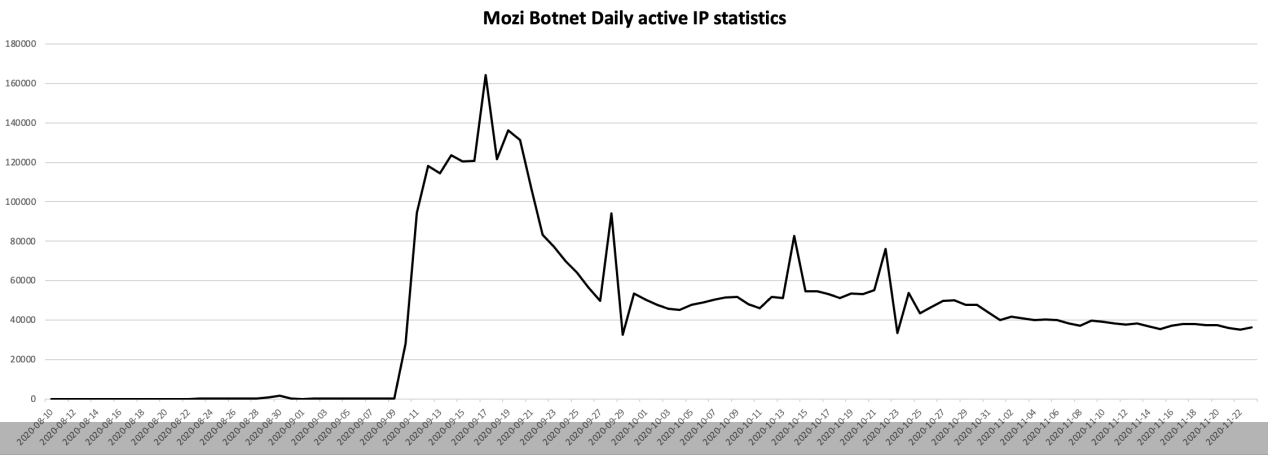

360 Netlab网络安全研究院还获取到Mozi僵尸网络精准的统计数据 , 最高活跃IP在16万/日 。 可以看到在2020年9月份开始 , Mozi僵尸网络大规模暴涨 , 360 Netlab分析出这是因为几组telnet弱口令导致印度和中国的大量设备被入侵并植入Mozi僵尸网络 。

【网络|Mozi僵尸网络大规模暴涨,360安全大脑顺藤摸瓜,层层破解“证据链”】

文章图片

图: Mozi僵尸网络日活统计数据

360 安全大脑深度溯源幕后黑手

独家还原Mozi完整证据链

(一)通过对Mozi 僵尸网络的样本分析 , 360 Netlab网络安全研究院回扫时发现到3个Windows平台的PE文件 , 并以这3个PE文件为基础得到相应的数字指纹等信息:

18e9d0339667b593a985f3c97a5847cd

300c3d999aa2fac39a300c185f2a32a4

a0bcd8c50714ea10ed6ff8211cf8b399

(二)接着 , 360 Netlab网络安全研究院发现Mozi 僵尸网络的管理者使用了51.la 提供的统计代码服务 , 来上传数据以及统计Mozi感染数量:

https://web.51.la/report/online?comId=20198527

https://web.51.la/report/online?comId=17675125

https://web.51.la/report/online?comId=19894027

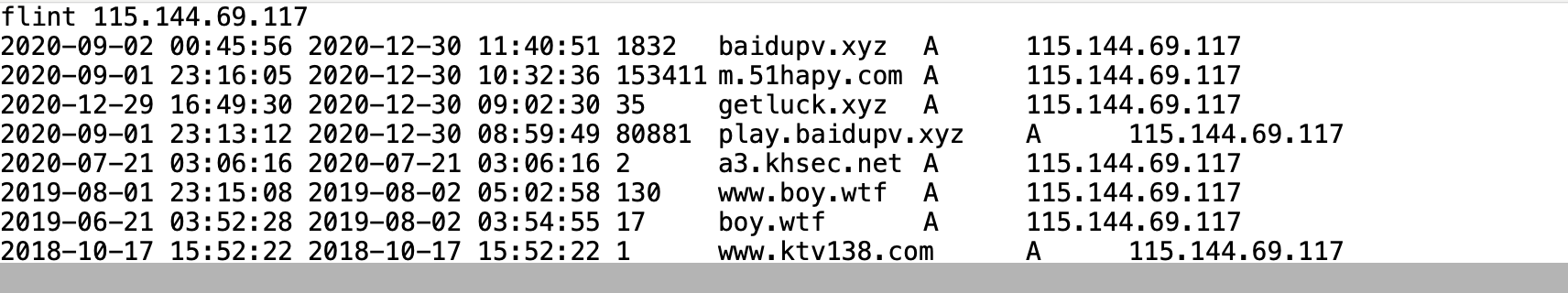

(三)随后 , 360 Netlab网络安全研究院以上述统计接口为线索 , 进一步追踪溯源嫌疑人信息 。

(四)通过360安全大数据的历史数据检索 , 发现Mozi僵尸网络相关研发人员使用过的MAC地址、IP地址等信息 。 通过360 PassiveDNS系统 , 360 Netlab网络安全研究院追踪到Mozi僵尸网络团伙的主业务-色情网站 。

文章图片

最终 , 经过层层分析研判 , 我们认为Mozi僵尸网络幕后团伙的主业是色情网站 , 副业才是僵尸网络 。

360 Anglerfish蜜罐监测高级威胁

为数字时代保驾护航

当前 , 数字变革和数字经济正在全世界全面推开 , 物联网成为数字化转型的重要“抓手” , 数据统计 , 2025年全球物联网设备(包括蜂窝及非蜂窝)联网数量将达到约246亿个 。 庞大的数量、快速的增长趋势必然牵动了巨大的利益链条 , 也吸引了大量不法分子试图从中谋取暴利 。 以Mozi为典型的物联网僵尸网络攻击 , 为数字时代带来重大威胁 。

有别于传统的僵尸网络通信方法 , Mozi等新型物联网僵尸网络采用了P2P进行通信与控制 , 节点进行身份校验 , 通信流程和通信内容加密 , 这些措施提高了僵尸网络的隐匿度和顽固程度 , 极大增加了僵尸网络追踪和清理的难度 , 亟需一种新型的针对P2P型僵尸网络的监测方法 。

360 Anglerfish是在全球部署、业内领先的高级蜜罐系统 , 在过去几年物联网僵尸网络的发现能力上 , 全球独树一帜 。 360 Anglerfish蜜罐在 TCP/UDP 全端口监听网络扫描行为 , 并模拟了大量应用协议和漏洞特征 , 诱导攻击者进入精心设计的陷阱 。当Anglerfish蜜罐模拟成一个特定设备时 , 攻击者会无差别地扫描并攻击模拟的设备 , 这让我们具备搜集针对互联网、物联网、工业互联网等行业的0-day/1-day/n-day漏洞攻击数据能力 。

广大党政军企领域客户可直接拨打垂询电话:400-0309-360 , 或联系contactus@360.cn, 您的专属客户经理将提供产品详情咨询 。

作为数字经济的守护者 , 360政企安全集团对全网态势感知及监测能力不断投入研究 ,未来 , 360将持续以360安全大脑为核心的新一代安全能力体系 , 围绕新理念、新融合、新体系、新服务构建“全局感知、实战攻防”运营服务能力 , 输出给行业、城市、国家 , 共同建设更加牢固的堡垒 。

推荐阅读

- 网络|天津联通全力助推天津市入选全国首批千兆城市

- 网络化|工信部:2025年建成500个以上智能制造示范工厂

- 视点·观察|张庭夫妇公司被查 该怎样精准鉴别网络传销?

- 数字化|70%规模以上制造业企业到2025年将实现数字化、网络化

- 人物|俄罗斯网络博主为吸引流量 闹市炸毁汽车 结果够“刑”

- 协同|网文论︱网络文学与AI写作:人机协同演化时代的文学之灵

- 周鸿祎|网络安全行业应提升数字安全认知

- 安全风险|网络安全行业应提升数字安全认知

- 海康威视|智能家居战场又添一员,海康威视分拆萤石网络上市,半年营收20亿 | IPO见闻

- 网络应用|免费、不限速 8大网盘今年都已提供无差别速率服务